NIS-2 ist in Kraft: diese Pflichten gelten jetzt für Unternehmen

Mit der Verkündung des NIS-2-Umsetzungsgesetzes ist aus monatelanger Unsicherheit nun Realität geworden: Das modernisierte Cybersicherheitsrecht gilt ab sofort. Nach mehr als einem Jahr Verzögerung hat Deutschland die EU-NIS-2-Richtlinie endlich in nationales Recht überführt. Kern der Umsetzung ist die Novellierung des BSI-Gesetzes (BSIG). Damit steigen die Anforderungen an die Cybersicherheit spürbar für Unternehmen und erstmals auch […]

Spear Phishing im KI-Zeitalter

Künstliche Intelligenz (KI) hat in den letzten Jahren einen riesigen Sprung gemacht. Leider haben Cyberkriminelle diese Entwicklung genauso aufmerksam verfolgt wie Unternehmen. Sie nutzen KI inzwischen gezielt, um ihre Angriffe zu perfektionieren und eine Angriffsform profitiert dabei besonders von KI: Spear Phishing. Statt plumper Massenmails mit Rechtschreibfehlern sehen wir heute täuschend echte persönliche Nachrichten, bei denen KI […]

Sicher, schnell, passwortlos: Passkeys

Haben Sie es satt, sich unzählige Passwörter zu merken – oder noch schlimmer, ständig „Passwort vergessen“ zu klicken? Dann sind Sie nicht allein. Trotz Passwort-Managern bleibt das klassische Passwort eine kleine Bürde. Durch die manuelle Eingabe kann es gehackt, gestohlen oder durch Phishing erbeutet werden. Doch eine neue Technologie könnte dieses Problem endgültig lösen: Passkeys. […]

Ransomware – Schützen Sie Ihr Unternehmen mit Hornet Security

Stellen Sie sich vor, Sie starten morgens Ihren Rechner und anstelle Ihres Desktops erscheint eine Lösegeldforderung. Alle Ihre Dateien: verschlüsselt. Der Zugriff auf Kundendaten, Projekte und Systeme: blockiert. Für viele Unternehmen ist dieses Szenario keine Fiktion, sondern erschreckende Realität. Ransomware gehört heute zu den gefährlichsten Cyberbedrohungen weltweit. Früher traf es vor allem Großkonzerne und Kliniken […]

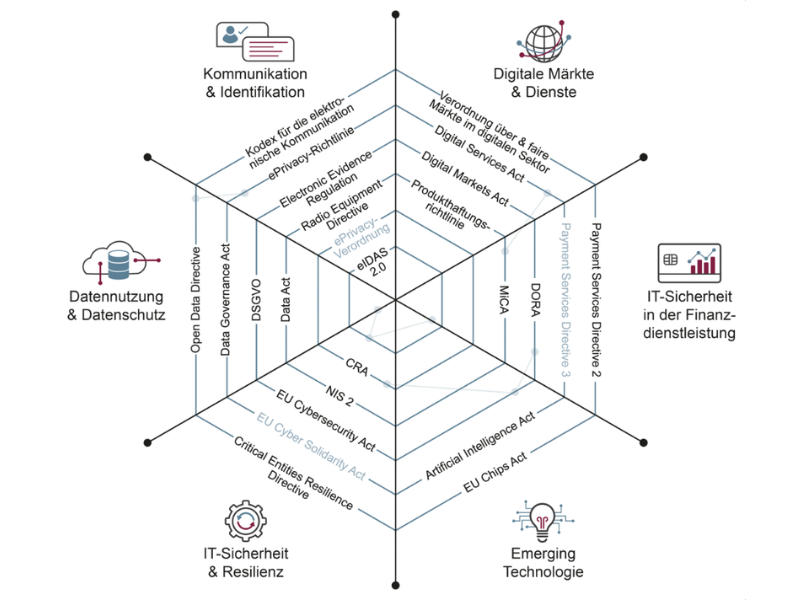

IT-Sicherheitsgesetze in Europa – Der aktuelle Überblick für Unternehmen

Ob Mittelständler oder Konzern: Die EU zieht die Zügel an – mit einem ganzen Bündel neuer Gesetze zur Cybersicherheit, Resilienz und Datenkontrolle. Was auf den ersten Blick komplex wirkt, bietet IT-Leitern und Koordinatoren jedoch auch eine große Chance: endlich klare Vorgaben, mit denen sich IT-Sicherheit strukturiert und zukunftsfähig aufbauen lässt. In diesem Beitrag erhalten Sie einen […]

LinkedIn-Profil gehackt: Plötzlich spricht jemand anderes für dich

Ein Vorfall, der Jede/n treffen kann: Als Marketing Managerin Anna eines morgens ihr LinkedIn-Profil öffnet, trifft sie der Schock.„Ich hatte mich ganz normal eingeloggt, aber die letzten Posts kannte ich nicht. Jemand hatte in meinem Namen Beiträge veröffentlicht und Nachrichten verschickt. Da wusste ich, dass es ernst war. Mein Account war gehackt, und jemand nutzte […]

Multifaktor-Authentifizierung erklärt: Schützen Sie Ihr Unternehmen vor Passwortdiebstahl

Die meisten Cyberangriffe beginnen mit einem gestohlenen oder unsicheren Passwort. Denken Sie darüber nach: Während Ihre IT-Abteilung mühsam Netzwerke absichert, kann ein einfacher Phishing-Angriff alles zunichtemachen. 80 % der Sicherheitsvorfälle lassen sich auf schwache oder gestohlene Passwörter zurückführen. Könnte Multi Faktor Authentifizierung (MFA) der Schlüssel sein, um diese Bedrohung zu eliminieren? Wie funktioniert Multi Faktor […]

Gefahr im Quadrat: Wie sicher sind QR-Codes wirklich?

QR-Codes sind praktische Helfer im Alltag – doch was, wenn hinter dem harmlosen Scan eine Betrugsmasche lauert? Cyberkriminelle nutzen die Popularität von QR-Codes zunehmend für Phishing-Attacken, auch „Quishing“ genannt. Erfahren Sie, wie diese Methode funktioniert und wie Sie sich vor der unsichtbaren Gefahr schützen können.

Bereit für NIS-2? Ein Leitfaden zur Vorbereitung auf die neuen Sicherheitsstandards

Die NIS-2-Richtlinie, die die Cybersicherheitsanforderungen auf EU-Ebene verstärkt, soll bis zum 17. Oktober 2024 von der Bundesrepublik Deutschland in nationales Recht umgesetzt werden. Sie ersetzt die bisherige NIS-Richtlinie (Netz- und Informationssystemsicherheit) und bringt strengere Anforderungen für Unternehmen in kritischen Sektoren mit sich. Aber was bedeutet das konkret für Ihr Unternehmen? Welche Pflichten entstehen daraus, und wie können Sie sicherstellen, dass Sie gut vorbereitet sind? In diesem Beitrag bieten wir Ihnen eine praxisorientierte Anleitung, um den Anforderungen von NIS 2 gerecht zu werden.

Vermeidungsstrategien für fehlerhafte Updates: Eine praktische Checkliste für IT-Profis

Die jüngsten Ereignisse rund um das fehlerhaftes Update der CrowdStrike Software Falcon haben eindrucksvoll gezeigt, wie gravierend die Folgen eines einzigen fehlerhaften Updates sein können. Ein System-Crash, der viele Windows Endgeräte lahmlegte, sorgte für Chaos und immense Ausfallzeiten in zahlreichen Unternehmen. Doch obwohl die Hauptverantwortung für diesen Vorfall bei CrowdStrike liegt, gibt es zahlreiche Maßnahmen, die IT-Leiter und Administratoren ergreifen können, um ihre Systeme widerstandsfähiger gegenüber fehlerhaften Updates zu machen und Ausfallzeiten zu minimieren.