Laut des aktuellen Cloud Monitors von Bitkom Research ist die Cloud nun im deutschen Mittelstand angekommen. In drei Viertel der Unternehmen setzt auf Cloud Computing. Im KMU Umfeld spielen dabei die Clouddienste von DATEV (DATEV Unternehmen Online) und Microsoft (Office 365 bzw. M365) die größte Rolle. Diese Dienste bieten ein hervorragendes Preis-/Leistungsverhältnis und erfreuen sich daher großer Beliebtheit. Für viele Unternehmen stellt sich daher nun ganz konkret die Frage, ob man der Cloud vertrauen kann. Denn im eigenen Unternehmen hat man vermeintlich die größere Kontrolle über Risiken und eigene Daten.

Wie sicher ist die Cloud?

Der folgende Beitrag beleuchtet mögliche Risiken und deren Bewertung. Der Fokus liegt dabei auf der Microsoft Cloud, da Sie sehr weit verbreitet ist und den Unternehmen erhebliche Mehrwerte liefern kann. Zunächst aber eine kurze Einführung in gängige Begriffe und Konzepte des Cloud Computing.

WAS IST „DIE CLOUD"?

„Die Cloud" ist in erster Linie ein Marketingbegriff. Es gibt nicht „die Cloud“, sondern diverse Cloudanbieter, welche Cloud-Dienste anbieten, die in einem oder mehreren Rechenzentren des Cloudanbieters betrieben werden. Der Betreiber kümmert sich dabei um alle betriebsrelevanten Themen rund um den Clouddienst. Dazu zählen ausreichende Ressourcen, Updates und natürlich die Sicherheit. Je nachdem, ob Clouddienste speziell für einen Kunden betrieben oder von mehreren Kunden genutzt werden, unterscheidet man zwischen Public-Cloud oder Private-Cloud. Office 365 und DATEV Unternehmen Online sind daher Public-Cloud-Dienste, da Millionen Anwender diese Dienste nutzen.

Weiterhin kann man Clouddienste danach unterscheiden, wie viel IT-Komplexität vor dem Nutzer verborgen bleibt. Bei Infrastructure as a Service (IaaS) wird dem Nutzer nur Hardware und ein Betriebssystem zur Verfügung gestellt. Welche Software darauf installiert wird, bleibt dem Nutzer überlassen. Dieser muss sich dann natürlich selbst um z.B. Updates dieser Software kümmern. Bei Software as a Service (SaaS) bekommt der Nutzer eine fertige Software geliefert. Der Nutzer kann die Software einfach nutzen und muss sich nicht um die darunterliegende IT-Infrastruktur kümmern. Office 365 und DATEV Unternehmen Online sind daher SaaS-Clouddienste.

Gerade Public-SaaS-Clouddienste erfreuen sich derzeit ewachsender Beliebtheit. Da Unternehmen sich bei diesem Konzept um Infrastruktur keine Gedanken machen müssen, ist die Einstiegshürde zur Nutzung sehr gering und bedingt durch den Public-Cloud Ansatz können die Anbieter die erheblichen Skaleneffekte in attraktive Preismodelle umwandeln.

INFORMATIONSSICHERHEIT UND DIE CLOUD

Wikipedia fasst das Thema wie folgt zusammen: „Als Informationssicherheit bezeichnet man Eigenschaften von informationsverarbeitenden und -lagernden (technischen oder nicht-technischen) Systemen, die die Schutzziele Vertraulichkeit, Verfügbarkeit und Integrität sicherstellen. Informationssicherheit dient dem Schutz vor Gefahren bzw. Bedrohungen, der Vermeidung von wirtschaftlichen Schäden und der Minimierung von Risiken.“

Die wichtigsten Punkte sind hierbei:

- Minimierung von Risiken

- (technische oder nicht-technische) Systeme

- Vermeidung von wirtschaftlichen Schäden

- Schutzziele Vertraulichkeit, Verfügbarkeit und Integrität

Informationssicherheit ist ein Risikomanagementprozess

Risiken kann man nicht zu 100% beseitigen, man kann sie nur so weit senken, wie man es sich leisten kann und möchte. Je geringer das Risiko, desto höher die Kosten. Dabei spielen neben direkten Kosten, z.B. für Technologie, vor allem Prozesskosten eine große Rolle (Kann der Nutzer überhaupt noch Arbeiten?). Hier ein Beispiel: Um Daten vor fremden Zugriff zu schützen, sind diese ausschließlich auf Papierdokumenten verfügbar, welche in einem Safe abgelegt werden. Während die Vertraulichkeit der Informationen recht hoch ist (ein Angreifer braucht einen Panzerknacker), verhindert der stark eingeschränkte Zugriff auf diese Informationen ein effektives Arbeiten. Jeder Mitarbeiter muss erst den Safe öffnen, die Informationen entnehmen, mit diesen Arbeiten und dann die Informationen zurückbringen. In der Zwischenzeit kann kein weiterer Mitarbeiter auf die Informationen zugreifen. Fazit: Risiko extrem gesenkt - Kosten extrem gestiegen.

Informationssicherheit ist nicht ausschließlich technisch bestimmt

Viele Dinge müssen organisatorisch geklärt werden. Häufig ist daher auch nicht die Technik der Angriffspunkt, sondern der Nutzer (siehe Phishing). Im zuvor genannten Beispiel ist es wichtig, dass die Mitarbeiter die Informationen aus dem Safe nicht etwa kopieren und mit nach Hause nehmen und die Daten nach der Arbeit auch wieder einschließen. Ohne diese organisatorischen Regeln nützt auch der beste Safe sehr wenig.

Angemesserer Schutz

Es geht um (wirtschaftlichen) Schaden und angemessenen Schutz. Das heißt im Umkehrschluss, dass nicht alle Informationen gleich schützenswert sind. Wenn der Speiseplan wegkommt, entsteht praktisch kaum Schaden. Wenn Patentinformationen öffentlich werden, entstehen erhebliche Schäden. Daher müssen auch nicht alle Informationen gleich stark geschützt werden. Den Speiseplan würde daher wohl niemand in den Safe einschließen. Es gibt mehrere Schutzziele. Neben der Vertraulichkeit (Zugriff nur von autorisierten Nutzern), die häufig beim Thema Cloud thematisiert wird, spielt im täglichen Leben vor allem die Verfügbarkeit eine Rolle. Wenn Daten im Safe liegen, unterliegen sie zwar einem hohen Schutz vor Verlust der Vertraulichkeit, die Risiken im Hinblick auf die Verfügbarkeit sind aber sehr hoch. Wenn der Schüssel verloren geht oder jemand den Code vergisst, sind die Informationen eventuell für immer verloren. Die Schutzziele sind häufig gegenläufig. Auch hier muss regelmäßig abgewogen werden.

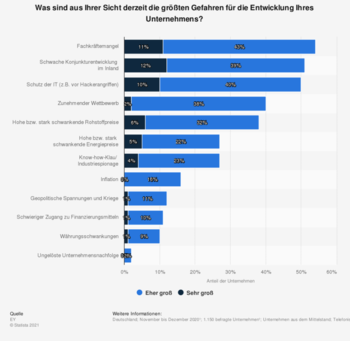

Die größten IT-RISIKEN für KMU

Risikomanagement ist gerade bei KMUs häufig kein regelmäßiger Prozess, sondern landet meist durch konkrete Vorfälle, durch Kunden, durch Medienberichterstattung oder durch den Gesetzgeber auf dem Tisch des Geschäftsführers. Dieser versucht dann das Risiko zu bewerten und wenn nötig Gegenmaßnahmen einzuleiten. Ob die Maßnahmen geeignet sind und vor allem, ob sich im Laufe der Zeit etwas am Risiko ändert, wird häufig nach der Erstbewertung nicht mehr regelmäßig neu betrachtet. In unserer täglichen Beratung stellen wir auch fest, dass viele Risiken überhaupt nicht bekannt sind, solange das Risiko noch nicht eingetreten ist. Nun haben wir vor allem einen Blick für IT-Risiken, während auf ein Unternehmen natürlich eine ganze Reihe weiterer Risiken wirkt. Umso wichtiger ist es daher, sich alle Risiken bewusst zu machen. Darauf aufbauend sollte man für die regelmäßige Behandlung und Bewertung all jener Risiken, für die man selbst keine Expertise im Unternehmen hat, Spezialisten beauftragen (am besten per Risikoübertragung). Der Schutz der IT zählt dabei zu den Top 3 Risiken für KMUs. Im Folgenden werden die größten IT-Risiken beschreiben und aufgezeigt, wie sich diese Risiken beim Einsatz der Cloud verändern:

VERSEHENTLICHES LÖSCHEN / VERÄNDERN

Auch wenn man dieses Risiko auf den ersten Blick meist gar nicht mit Informationssicherheit oder gar Cloud in Verbindung bringt, ist dies doch ein sehr häufiger Sicherheitsvorfall im Unternehmen. Einfach mal auf „Entfernen“ geklickt oder einen Absatz in einem Word Dokument gelöscht und auf „Speichern“ geklickt und die Daten sind erst einmal weg. Wenn man ein funktionierendes Backup hat, lässt meist der Stand vom Vortag wiederherstellen. Wenn man das Dokument aber den ganzen Vormittag bearbeitet hat, können Stunden wertvolle Arbeitszeit verloren sein. Wenn die Wiederherstellung fehlschlägt (was nicht ganz unwahrscheinlich ist, da die meist nicht regelmäßig getestet wird) können die Daten sogar komplett weg sein.

Office 365 bietet hier eine sehr einfache Lösung. Wenn man seine Daten in der Cloud ablegt, werden diese automatisch versioniert. Jede Änderung am Dokument kann damit vom Nutzer selbst wieder rückgängig gemacht werden. Dokumentenkopien mit Version 2 und Datum im Namen gehören damit der Vergangenheit an. Auch das Löschen eines Dokuments kann sehr einfach wieder rückgängig gemacht werden.

Fazit: Das Risiko Informationen in der Cloud durch versehentliche Änderung oder Löschung zu verlieren ist deutlich geringer als bei einer lokalen Sicherung der Daten auf dem Dateiserver.

PHISHING

Wie bereits beschrieben, greifen profitorientierte Angreifer zumeist die Nutzer an und weniger die Technik. Phishing beschreibt daher ein Vorgehen, bei dem Angreifer versuchen den Mitarbeitern, durch geschicktes Vorspiegeln falscher Tatsachen, vertrauliche Informationen zu entlocken. Meist werden dazu gefälschte E-Mails eingesetzt, in denen Links auf Webseiten enthalten sind, welche Informationen abgreifen. Häufig befindet sich auch ein Cryptotrojaner im Anhang (siehe Cryptotrojaner). Früher waren diese E-Mails oft leicht am schlechten Deutsch oder absurden Geschichten zu erkennen. Seitdem sich auf Seite der Angreifer eine arbeitsteilige Industrie entwickelt hat, gehört das leider der Vergangenheit an. Die E-Mails sind im perfekten Deutsch formuliert und absolut plausibel. Beispiele dafür gibt es zur Genüge. Das übliche Gegenmittel sind die Sensibilisierung und Schulung von Mitarbeitern. Das bleibt natürlich weiterhin wichtig und richtig, jedoch fällt es selbst Profis zunehmend schwerer Phishing-Mails zu erkennen.

Office 365 bietet Technologien, die Menschen dabei unterstützt, Phishing-Mails zu erkennen. Microsoft verarbeitet jeden Monat 400 Milliarden E-Mails. Dementsprechend gut sind die selbstlernenden Systeme trainiert. Dazu kommen Technologien, die prüfen ob die Links und Anhänge innerhalb der E-Mail auf Phishing-Seiten verweisen oder Schadsoftware beinhalten (Safe-Links und Safe-Attachments). Dies wird nicht nur bei der Zustellung geprüft. Denn häufig überlisten die Angreifer die Systeme, indem sie in den Links zu Beginn auf harmlose Seiten verlinken, sodass die Virenscanner keinen Alarm schlagen. Kurze Zeit nach der Zustellung stellen die Angreifer die Links dann um. Die E-Mails sind dann im Postfach und ein Klick reicht aus, um in die Falle zu tappen. Mit Tresor Links in Microsoft Defender für Office 365 wird bei jedem Klick auf den Link geprüft, ob die Seite sicher ist.

Ein Schutz gegen Phishing und andere Arten des Identitätsdiebstahls bietet auch die mögliche Mehrfaktor-Authentifizierung (MFA). Im Normalfall reicht es dem Angreifer, Nutzername und Passwort (Wissen) vom Nutzer auszuspähen, um ungehinderten Zugriff auf alle Dienste und Daten zu erhalten. Das Problematische dabei ist, dass der Nutzer nicht unbedingt merkt, dass seine Zugangsdaten „gestohlen“ wurden, denn er selbst hat sie ja noch. Dadurch sperrt man üblicherweise das Passwort auch nicht, sondern nutzt es einfach weiter. IT-Verantwortliche versuchen sich häufig damit zu helfen, das Passwort regelmäßig ändern zu lassen, was jedoch den Effekt hat, dass die Passwörter immer einfacher werden, weil sie sich sonst kein Mensch mehr merken kann .

MFA koppelt die Anmeldung daher zusätzlich zum Wissen (Nutzername, Passwort) auch noch an den Besitz eines zweiten Faktors. Nur wenn Wissen und Besitz zusammen nachgewiesen werden, wird der Zugriff gewährt. Der Faktor Besitz hat den Vorteil, dass man merkt, wenn er weg ist. Dann kann man diesen Faktor ganz einfach sperren. Im Office 365 ist Multifaktor-Authentifizierung sehr einfach aktivierbar und schützt die Identität und damit auch die Daten der Nutzer und des Unternehmens.

CRYPTOTROJANER / VIRENBEFALL

Durch das Aufkommen von Cryptotrojanern, hat sich die Risikobetrachtung gerade für KMUs massiv verändert. Denn das Geschäftsmodell ist Erpressung. „Gib mir Geld oder du verlierst all deine Daten für immer.“ Früher wurde der Diebstahl von Informationen als die größte Gefahr angesehen. Da der Wert der Information für den Angreifer bei KMUs meist gering war („Was interessiert sich schon der Hacker aus Russland für meine Buchhaltung“) zählt jetzt der Wert der Informationen für das Opfer („Wie viel Geld kostet es, auf meine Informationen zu verzichten“). Dadurch haben sich die Kriminellen einen völlig neuen Markt erschlossen. Der Schaden deutscher Unternehmen durch Ransomware und andere Cyber-Angriffe wird auf 220 Milliarden € geschätzt.

Das Risiko Opfer einer solchen Infektion zu werden ist daher für KMUs extrem hoch und steigt (siehe Bundeslagebild Cybercrime 2020). Die Anzahl der Angriffe auf Unternehmen hat sich im letzten Jahr vervierfacht. Die dringendste Frage für Unternehmen ist daher: Wie kann ich mich davor schützen?

Die häufigste Antwort lautet: Backup. Mithilfe einer aktuellen Datensicherung kann man die Auswirkungen begrenzen. Zwar benötigt man Zeit, die Systeme zu bereinigen und die Daten zurück zu spielen, aber man bekommt die Daten immerhin zurück. Wenn man die Daten im Microsoft 365 (OneDrive, SharePoint oder Teams) aufbewahrt, werden durch die Versionierung alle Daten geschützt und können ohne Backup sehr leicht wiederhergestellt werden. Microsoft erkennt sogar automatisch, wenn in kurzer Zeit sehr viele Daten verschlüsselt werden. Dann warnt Microsoft 365 und bietet die Wiederherstellung mit einem Klick an.

Besser wäre es natürlich trotzdem, schon im Vorfeld die Infektion zu vermeiden. Da die meisten Infektionen über (Phishing)-Mails erfolgen, greifen hier die gleichen Schutzmaßnahmen wir bei Phishing-Mails. Da häufig speziell präparierte Office-Dokumente genutzt werden, um den Cryptotrojaner auf die Geräte der Opfer zu bekommen, bietet die Microsoft Cloud mit ATP-Safe Attachments eine weitere Sicherheitsfunktion, welche diese präparierten Anhänge erkennt und bei Befall entfernt.

Fazit: Das Risiko der Infektion sinkt durch ATP-Safe Links und ATP-Safe Attachments. Sollte es dennoch zu einer Infektion kommen, können die Daten mit wenigen Klicks wiederhergestellt werden. Das Risiko gegenüber eines lokalen IT-Betriebs sinkt durch den Einsatz modernster Enterprise-Technologie.

HARDWAREDEFEKT

Im Eigenbetrieb liegen die meisten Daten auf Servern, die sich physikalisch im Einflussbereich des Unternehmens befinden. Diese Hardware wird meist aller 7-10 Jahre schweren Herzens erneuert (läuft doch noch) und ist im Optimalfall mit einer Herstellergarantie versehen, sodass innerhalb weniger Stunden bis Tage Ersatzteile verfügbar sind. Zumeist ist dies erfahrungsgemäß aber nicht der Fall. Während die zentralen Komponenten wie CPU, Mainboard und RAM sehr selten ausfallen, steigt die Ausfallwahrscheinlichkeit der Festplatten mit jedem Betriebstag an.

Während der Anwender den Ausfall einer Festplatte nicht merkt (Stichwort RAID), sind alle Daten unbrauchbar, sobald die zweite Festplatte ausfällt. Wenn die Server nicht regelmäßig überwacht werden, fällt der Ausfall eine Festplatte zunächst niemandem auf. Sobald eine zweite Festplatte fehlerhaft ist, steht das gesamte System, da oft keine weitere Redundanz vorhanden ist. Fatalerweise kommt dabei noch ein anderer Fakt ins Spiel. Wenn eine Festplatte defekt ausfällt, folgen meist auch Andere. Das liegt zum einen daran, dass diese aus denselben Produktionschargen stammen und damit eine ähnliche Lebensdauer haben. Andererseits erzeugt der Ausfall einer Festplatte erheblichen „Stress“ auf den anderen Festplatten. Auch wenn der lokale Server problemlos 5 Jahre lief, bietet das keinen sinnvollen Risikoindikator für die Zukunft.

Weitere Faktoren, welche die Lebensdauer beeinflussen sind Klimatisierung (nur optimal klimatisierte Server leben lange) und die Absicherung der Stromversorgung durch sogenannte USV-Technik (Batteriepuffer). Diese verhindert Schäden an der Hardware bei Stromschwankungen oder Stromausfall. Während USVs absolut notwendig sind, bergen Sie jedoch ein erhebliches Brandrisiko, da die Batterien am Ende Ihrer Lebensdauer gern anfangen zu schmoren und zu brennen. Wenn es in einem Unternehmen brennt, dann ist dies überraschend häufig in den Serverräumen, in denen im schlimmsten Fall noch brennbares Material lagert. Allein in unserem Kundenkreis hat es in den letzten Jahren in zwei Serverräumen aufgrund alter Batterien gebrannt. Wenn dazu das Backup nicht in einem anderen Brandabschnitt aufbewahrt wird, kann ein solcher Vorfall sehr schnell existenzbedrohend sein.

Zusammenfassend kann man sagen, dass im KMU Umfeld mindestens folgende Investitionen erforderlich sind, um Server lokal betreiben zu können:

- Regelmäßige Erneuerung der Hardware (5-7 Jahre)

- Erwerb einer Herstellergarantie für die komplette Lebensdauer (max. 7 Jahre möglich)

- Ständige Überwachung der Hardware

- Bereitstellung eines gut gekühlten Serverraums, der frei von Brandlasten ist

- Regelmäßiger Tausch der USV-Batterien

Die dabei entstehenden Kosten sind erheblich. Cloudbetreiber wiederrum nutzen erhebliche Skaleneffekte, um all diese Schutzmaßnahmen bis zur Perfektion zu treiben . Microsoft selber investiert jedes Jahr Milliarden in die Sicherheit ihrer Rechenzentren. Fazit: Ein ähnliches Schutzniveau wie es ein Microsoft Rechenzentrum bietet, kann sich kein Mittelständler, ganz zu schweigen ein KMUs leisten.

UNBEFUGTE INFORMATIONSWEITERGABE

Die unbefugte Informationsweitergabe ist ein sehr weites Feld. Sowohl was die Verursacher und deren Motive als auch die Auswirkungen angeht. Angefangen vom professionellen Angreifer, über den Vertriebsmitarbeitenden, der zur Konkurrenz wechselt, bis hin zum Azubi, der versehentlich eine Mail falsch adressiert. Nicht alle und vielleicht nicht mal die meisten Fälle haben etwas mit IT zu tun. Dadurch, dass Informationen aber zunehmend digital vorliegen und die Verbreitung dadurch sehr viel einfacher wird, hat sich dieses Thema dennoch erheblich verschärft. Es geht auch nicht immer nur um Firmengeheimnisse. Bedingt durch die DSGVO, deren Bußgelder und Meldepflichten, kann auch die unbefugte Weitergabe von personenbezogenen Daten, z.B. von Kunden erhebliche finanzielle Auswirkungen haben. Die Cloud hat gerade im Hinblick auf Datenschutz nicht den besten Ruf (Stichwort Telemetriedaten), aber die Fokussierung auf diesen Teil des Datenschutzes, versperrt die Sicht auf die Schutzmaßnahmen, auch in Hinblick auf Datenschutz, welche die Microsoft Cloud ermöglicht. Nicht alle im folgenden dargestellten Schutzmaßnahmen helfen gegen jede Art von Angriff, aber sie decken einen sehr großen Bereich an Risiken ab.

Schutzmaßnahmen

VERSCHLÜSSELTER UND KONTROLLIERTER DATENAUSTAUSCH

Wenn Daten innerhalb einer begrenzten Gruppe innerhalb des Unternehmens bearbeitet werden sollen, stellt das klassischerweise selten ein Problem dar. Die Daten liegen in einem gemeinsamen Laufwerk und alle Mitarbeiter haben Zugriff. Probleme entstehen erst dann, wenn ein Externer (andere Abteilung, Kunden, Lieferant, etc.) an diese Daten gelangen soll, um z.B. mit daran zu arbeiten. Üblicherweise wird die Datei dann einfach per E-Mail versendet. Neben erheblichen Nachteilen für die tägliche Arbeit, ergeben sich dabei enorme Sicherheitsrisiken.

Das offensichtlichste Risiko ist, dass nicht gesteuert werden kann, was der Empfänger mit dieser E-Mail macht. Ein Klick reicht aus, um die Mail inkl. Anhang an beinahe jeden Menschen in der Welt weiterzuleiten. Der Absender weiß davon nichts. Außerdem werden E-Mails nie direkt zum Empfänger, sondern stets über Server geleitet. Zwar wird die Datenübermittlung selbst mittlerweile meist verschlüsselt durchgeführt, aber jeder Server kann die Mail und alle Inhalte lesen. Es ist in etwa wie eine Postkarte, die der Postbote und der Mitarbeiter im Postverteilzentrum im Vorbeigehen lesen (und auch verändern) kann. Zwar besteht die Möglichkeit, die Mail inkl. Anhang zu verschlüsseln (S/MIME, PGP) aber keines dieser Verfahren hat sich in den letzten Jahrzenten ernsthaft so etabliert, dass eine kritische Masse verschlüsselte Mails senden oder empfangen könnte.

Was ist also die Alternative? Daten, die im O365 abgelegt sind, lassen sich sehr einfach mit internen Kollegen sowie externen Partnern teilen. Dabei werden keine Kopien erzeugt, sondern die Originaldatei freigegeben. Man kann dabei sicherstellen, dass nur der richtige Empfänger auf die Daten zugreifen kann. Er muss sich mit seinen Microsoft Anmeldedaten authentifizieren oder einen Bestätigungscode eingeben. Es besteht auch die Möglichkeit den Download des Dokuments zu verhindern. Außerdem kann die Berechtigung jederzeit wieder zu entzogen werden. Das Problem der ungesteuerten Weitergabe durch den E-Mailempfänger wird damit wirkungsvoll gelöst.

Dadurch, dass die Daten gar nicht versendet werden, kann auch kein „Postbote“ darauf zugreifen. Wenn man zusätzlich Azure Information Protection einsetzt (welches die Datei zusätzlich verschlüsselt), ist es sogar möglich, Aktionen wie Drucken oder das Erstellen eines Screenshots zu verbieten. Auch ist sichtbar, von wo aus auf die Datei zugegriffen wird. Selbst eine Kopie der Datei (z.B. durch einen Download der Datei) kann jederzeit unlesbar gemacht werden. Die Technologien, die das Ermöglichen, können teilweise auch lokal betrieben werden (z.B. Nextcloud für die Dateifreigabe), aber der Aufwand ist enorm und von KMUs und Mittelständlern in der Cloud deutlich günstiger und komfortabler zu erhalten.

Verschlüsslung von Daten auf mobilen Geräten und Datenträgern

Der Einsatz von mobilen Datenträgern (USB-Sticks) hat in den letzten Jahren abgenommen. Und durch die einfache Möglichkeit, Dateien per Microsoft 365 (M365) zu teilen, verschwindet die Notwendigkeit sogar meist vollständig. Dafür nutzen Mitarbeiter aber zunehmend mobile Endgeräte (Laptops, Handys). Hier ergeben sich dann ähnliche Herausforderungen, wie früher mit USB-Sticks. Was tun, wenn so ein Gerät verloren geht oder entwendet wird? Mithilfe von M365 und Intune sowie Windows Information Protection können auch hier die Risiken massiv gesenkt werden. So kann jedes Gerät aus der Ferne gelöscht werden, sobald das Gerät online geht. Da die Festplatten bzw. Daten auf den Geräten verschlüsselt sind, ist der Zugang zu den Daten nur möglich, wenn sie online sind. So kann man sehr sicher sein, dass der Verlust eines Geräts nicht zur unbefugten Informationsweitergabe auswächst.

Mit Intune App Protection und Windows Information Protection ist es weiterhin möglich, die Weiterleitung von Informationen aus Unternehmensquellen (M365) zu unterbinden. So können z.B. Dateien aus der OneDrive App, nicht an die Dropbox-App oder den Safaribrowser übergeben werden. Auch das Kopieren von Daten über die Zwischenablage kann unterbunden werden. So ist auch die Nutzung von Privatgeräten der Mitarbeiter sicher möglich. Da die Daten nur verschlüsselt auf den Geräten vorliegen und die Schlüsselkontrolle beim Unternehmen liegt, kann der Zugriff auf alle Unternehmensdaten unterbunden werden, sobald ein Mitarbeiter das Unternehmen verlässt oder sein Gerät verliert.

Selbst das Szenario, dass Unternehmensdaten auf USB-Sticks kopiert werden und damit unbefugt weitergegeben werden, ist mithilfe von Windows Information Protection behandelbar. Windows verschlüsselt automatisch und transparent alle Dateien – auch die auf USB Sticks. Diese Dateien sind nur auf Firmengeräten zu öffnen. Sollte der USB-Stick an einen anderen Rechner angesteckt werden, kann niemand die Datei öffnen. Auch hier ergeben sich durch die Nutzung von M365 erhebliche Mehrwerte durch den Einsatz von Technologien, die es für den Eigenbetrieb entweder gar nicht gibt (Windows Information Protection) oder deren Eigenbetrieb extrem aufwändig ist (Intune).

Klassifizierung von Informationen

Nicht alle Daten müssen gleich stark geschützt werden, denn Schutz bedeutet häufig Aufwand und Kosten. Ein Speiseplan ist völlig anders zu behandeln als die Prototypen des neuen Produkts. Doch nicht überall ist die Unterscheidung so klar wie bei diesem Beispiel. Damit die Mitarbeiter überhaupt wissen, welche Informationen, welchen Schutzbedarf unterliegen, werden seit jeher in großen Unternehmen Informationen nach Schutzbedarf klassifiziert. Auf Basis dieser Klassifizierung kann der Mitarbeiter dann entscheiden, welche Richtlinien gelten. Darf ich das Dokument drucken oder per Mail versenden oder nicht? Darf das ein externer Partner sehen oder nicht?

Im Optimalfall werden diese Richtlinien auch noch technisch unterstützt und durchgesetzt. Wird eine vertrauliche Datei an eine Mail angehängt, kann diese Mail nicht versendet werden. Wird eine vertrauliche Datei geöffnet, kann diese nicht gedruckt werden. Für KMUs wäre das natürlich auch sinnvoll, aber bisher gab es keine kostengünstige Technologie, die das erschwinglich macht. In M365 Business ist mit Azure Information Protection enthalten.

Fazit

Die Frage „Ob die Cloud sicher ist“, kann man natürlich nicht beantworten. Jeder Anbieter, der Dienste zur Datenverarbeitung ins Internet stellt, ist im Endeffekt ein Cloudanbieter. Viele der hier erörterten Themen gelten zumindest für die großen Cloudanbieter Amazon, Microsoft, Google aber auch für DATEV. Die Schutzmaßnahmen zum Thema „unbefugte Informationsweitergabe“ gibt es aber nur in der Microsoft Cloud. Und dort stellt sich die Frage „Ist die Cloud sicher?“, aus meiner Sicht nicht. Die Frage ist viel mehr: Ist meine bisherige IT sicher und wie viel mehr Sicherheit gewinne ich beim Cloudeinsatz? - und was ist mir der Schutz meiner Informationen letztendlich wert? Die 16,90 € für das Microsoft 365 Business „rund um Sorglos Paket“ sind es uns auf jeden Fall Wert (los geht es sogar schon ab 4,20€).

Themen

Informiert bleiben

Erhalten Sie max. einmal im Monat Neuigkeiten zu aktuellen IT-Themen aus den Bereichen IT-Betrieb und Zusammenarbeit in der Cloud.

Feedback

Haben Sie Anregungen zum Blog oder Wünsche für Themen? Dann senden Sie uns Ihr Feedback an

redaktion@intraconnect.de.